El descubrimiento de la vulnerabilidad CVE-2025-24016 en Wazuh representa un punto de inflexión para quienes operan esta solución en entornos críticos. Allí, la continuidad operativa y la integridad de los datos no son negociables. Esta vulnerabilidad corresponde a una ejecución remota de código (RCE) autenticada, posible gracias a una falla en la validación de entradas dentro del componente API. Un atacante con credenciales, incluso mínimas, puede enviar solicitudes maliciosas que deriven en la ejecución arbitraria de comandos en el servidor.

Esta brecha no solo expone el sistema a ataques severos, sino que afecta el módulo central que gestiona el SIEM. Esto la convierte en un riesgo estructural. Un actor malicioso podría alterar registros, modificar configuraciones, evadir alertas o desactivar componentes de detección, reduciendo drásticamente la visibilidad de eventos de seguridad.

Superficie de ataque ampliada en entornos críticos

En entornos donde Wazuh actúa como pilar de la seguridad operativa, un RCE de estas características representa una brecha de primer nivel, especialmente cuando existen múltiples integraciones activas con otras plataformas de monitoreo, endpoints ubicados en zonas expuestas como DMZ, o agentes desplegados con configuraciones dispares. La superficie de ataque se amplía en forma proporcional a la complejidad del entorno y al grado de exposición de los servicios involucrados. La combinación de estos factores convierte a la vulnerabilidad CVE-2025-24016 en Wazuh en un vector de ataque prioritario para actores automatizados y amenazas persistentes avanzadas (APT), ya que permite impactar directamente sobre nodos que suelen tener privilegios elevados y funciones críticas. Si bien el vector requiere autenticación previa, el impacto potencial sigue siendo total: una vez dentro, se habilita la ejecución de comandos arbitrarios sobre instancias que, en muchos casos, concentran funciones de correlación, respuesta y registro. Esto no solo afecta la disponibilidad del sistema, sino que puede comprometer la trazabilidad completa de los eventos de seguridad.

Origen técnico de la falla

El reporte oficial indica que el bug tiene su origen en una sanitización deficiente de datos de entrada en el componente API de Wazuh, específicamente al procesar solicitudes HTTP que utilizan el método PUT con payloads malformados o manipulados. Esta debilidad en la validación de estructuras JSON permite que los datos ingresados contengan instrucciones no autorizadas que, al no ser correctamente filtradas o reinterpretadas por el backend, terminan siendo procesadas por el sistema como si fueran legítimas. En entornos donde la API de Wazuh está expuesta (ya sea por necesidad operativa o por una mala práctica de configuración), esto habilita un escenario de ejecución remota de código (RCE) que puede escalar rápidamente a un compromiso total del servidor.

La falla afecta directamente el núcleo del sistema de gestión remota, lo que la vuelve crítica no solo por su vector de entrada, sino por la posibilidad de alterar reglas, modificar configuraciones del SIEM, desplegar backdoors o incluso interferir con los mecanismos de recolección y correlación de eventos de seguridad. Desde abril de 2025, firmas como Akamai y otras entidades especializadas en análisis de amenazas globales confirmaron la explotación activa de esta vulnerabilidad en entornos reales, lo que cambió el estatus de la CVE-2025-24016 de una amenaza potencial a una amenaza en curso.

Actividad maliciosa detectada en entornos Wazuh

Para muchas organizaciones, el riesgo no es hipotético: ya existen múltiples reportes de escaneo masivo dirigido a instancias de Wazuh con versiones vulnerables. Se han identificado intentos de autenticación reiterados, cadenas de comandos anómalos y tráfico HTTP con headers maliciosos apuntando a endpoints API expuestos. Esta actividad, registrada por proveedores como GreyNoise o servicios de threat intelligence como Shodan Honeypot, confirma que los atacantes están activamente buscando explotar la vulnerabilidad CVE-2025-24016 en Wazuh.

Ante este panorama, la urgencia no está solo en aplicar el parche correspondiente, sino también en auditar exhaustivamente los logs históricos en busca de señales de compromiso. Herramientas como Elastic Stack, Splunk o la propia Wazuh Kibana App pueden ser clave para rastrear actividad sospechosa desde los primeros indicios. Ya existe tráfico dirigido a IPs con Wazuh expuesto y versiones vulnerables.

Wazuh 4.12: versión clave para fortalecer el SIEM y blindar el entorno

Si bien el fix para la vulnerabilidad CVE-2025-24016 en Wazuh fue introducido en la versión 4.9.1, la versión 4.12 representa un punto de consolidación técnica y estratégica. No solo refuerza la superficie de ataque mediante mejoras en la sanitización del API, sino que incorpora nuevas capacidades que potencian la operación diaria del SIEM en entornos reales. Esta versión eleva el nivel de detección, visibilidad y contexto, alineando a Wazuh con los estándares más actuales de respuesta ante incidentes..

Entre los aspectos destacados de Wazuh 4.12:

- Integración de inteligencia de amenazas (CTI) directamente en los resultados de los escaneos de vulnerabilidades. Cada hallazgo incluye referencias cruzadas con MITRE ATT&CK, NVD y otros feeds, brindando contexto táctico y estratégico para la priorización de respuestas.

- Monitoreo de integridad (FIM) con eBPF, que representa un salto en eficiencia. A diferencia de los métodos tradicionales, eBPF permite instrumentar el kernel sin afectar el rendimiento, ofreciendo visibilidad granular y en tiempo real sobre modificaciones críticas en el sistema de archivos.

- Compatibilidad con arquitecturas ARM, respondiendo a la necesidad de monitorear dispositivos en entornos edge, IoT o infraestructuras híbridas. Esto amplía el alcance del SIEM sin depender exclusivamente de hardware x86.

- Dashboards avanzados, que no solo mejoran lo visual: permiten analizar vulnerabilidades en función de su contexto, historial de eventos relacionados y trazabilidad operativa. Esto facilita la toma de decisiones tanto para equipos técnicos como para responsables ejecutivos.

Estas mejoras no solo responden a la amenaza inmediata de la vulnerabilidad CVE-2025-24016 en Wazuh, sino que fortalecen de forma estructural la postura de detección y respuesta.

Cómo mitigar la vulnerabilidad CVE-2025-24016 en Wazuh: pasos clave

Desde CTL recomendamos una secuencia técnica concreta para entornos que ya operan con Wazuh, acompañada de una justificación detallada sobre su importancia y el impacto de no ejecutarlas a tiempo:

- Verificación de versiones: relevar el estado de todos los agentes y managers mediante wazuh-control info o desde el dashboard central. Esto permite identificar qué nodos están en versiones vulnerables y priorizar su intervención.

- Actualización urgente: actualizar como mínimo a la versión 4.9.1, o idealmente a la 4.12.0. Esta acción elimina la vulnerabilidad conocida y habilita funcionalidades clave como CTI o eBPF.

- Auditoría de logs HTTP/API: revisar eventos de autenticación y accesos al API desde marzo 2025, buscando patrones anómalos como comandos repetitivos, cambios sospechosos o uso de headers mal formados.

- Despliegue de FIM con eBPF: activar el monitoreo de integridad con eBPF en endpoints críticos permite una supervisión granular y con bajo impacto en el rendimiento.

- Activación de CTI en escaneos: habilitar el enriquecimiento de vulnerabilidades con inteligencia de amenazas permite comprender la relevancia real de cada hallazgo.

Estas acciones permiten no solo mitigar el riesgo actual, sino también reducir el tiempo medio de respuesta (MTTR) ante incidentes, fortaleciendo la capacidad de reacción frente a eventos futuros. Implementar estas medidas forma parte de una estrategia de mejora continua en ciberseguridad.

Visualizar el impacto de la vulnerabilidad CVE-2025-24016 en Wazuh con dashboards

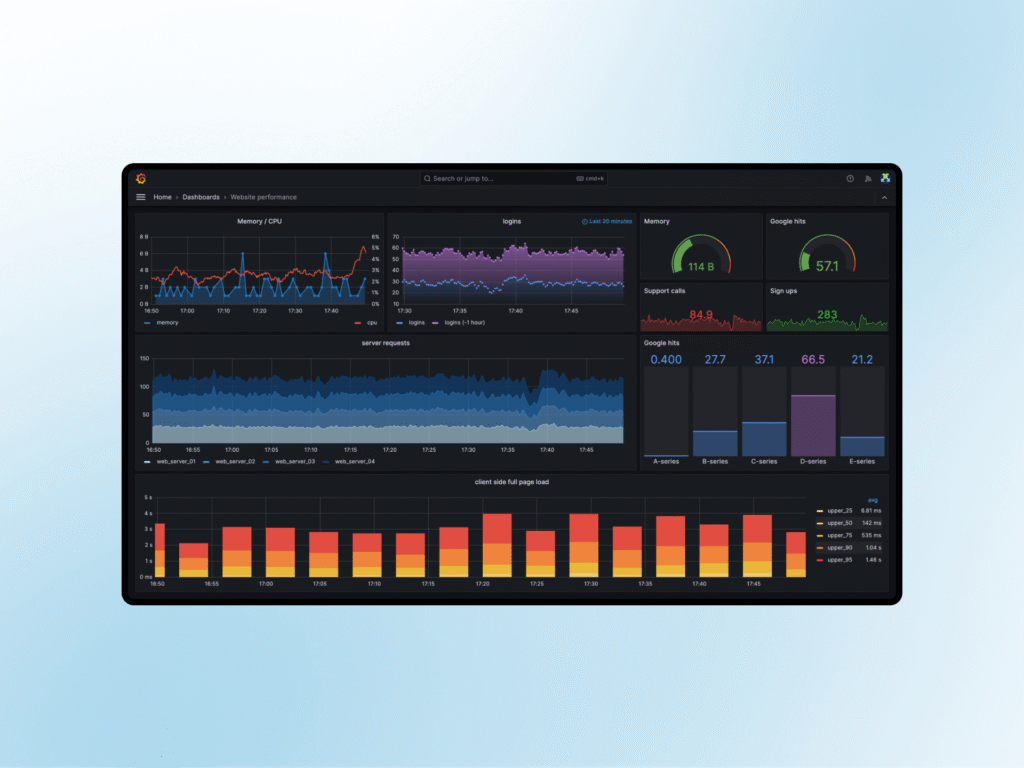

Antes de pasar a visualizar el riesgo, es clave entender que la eficacia de un SIEM no se limita al procesamiento de eventos: depende de su capacidad para contextualizar la amenaza, integrarse con las fuentes correctas y brindar datos accionables. En escenarios donde el tiempo de respuesta es crítico, los dashboards no deben limitarse a representar datos en tiempo real, sino ayudar a priorizar, trazar y validar decisiones en caliente. La integración entre herramientas como Zabbix, Wazuh y Grafana permite construir tableros que combinan alertas, contexto y trazabilidad operativa. En nuestra nota Grafana como centro de monitoreo: visualización centralizada para todo tu ecosistema IT, explicamos cómo estructurar una visualización que no solo informe, sino que habilite acción directa frente a amenazas como esta.

Un paso fundamental post-parche es incorporar las variables de riesgo a tableros centralizados. En implementaciones donde se utilizan Grafana, Zabbix y Wazuh de forma integrada, es posible visualizar:

- Estado de versión de cada agente Wazuh

- Cantidad de vulnerabilidades activas sin parche por host

- Eventos recientes vinculados a endpoints comprometidos

- Severidad y origen de amenazas según CTI

- Topologías expuestas en tiempo real (redes, zonas, servicios)

Esto permite pasar de una acción reactiva a una operación preventiva, como en el caso de una empresa de retail que, tras integrar las alertas de vulnerabilidades activas con su dashboard de Grafana, logró anticipar la explotación de la vulnerabilidad CVE-2025-24016 en Wazuh en un servidor de reportes. Al detectar eventos anómalos vinculados al uso del API, el equipo pudo accionar antes de que el sistema se viera comprometido, gracias a la correlación en tiempo real entre CTI y comportamiento del agente. Este tipo de visualización contextualizada transforma el monitoreo en una herramienta de decisión inmediata, con mayor claridad para responsables de seguridad y operación.

CTI como herramienta frente a la vulnerabilidad CVE-2025-24016 en Wazuh

Antes de la versión 4.12, Wazuh ya permitía integrar feeds de inteligencia externos. Pero ahora lo hace de forma nativa y contextual, lo cual marca una diferencia sustancial en la calidad operativa del análisis. Cada vulnerabilidad reportada puede incluir, además de su identificación básica, una capa contextual de inteligencia que redefine la forma de priorizar incidentes. Esto implica que los eventos no se tratan de forma aislada: se analizan en función de su relación con campañas activas, tácticas adversarias y amenazas específicas según el entorno.

Esta integración permite no solo saber que un host tiene una falla, sino entender si esa vulnerabilidad está siendo explotada activamente, con qué tácticas se vincula y cuál es su criticidad real en función del entorno. De esta manera, el uso de CTI nativo en Wazuh 4.12 reduce significativamente la aparición de falsos positivos, elimina ruido innecesario en los dashboards, prioriza el uso de recursos en incidentes de alto impacto y mejora el tiempo de respuesta de forma sostenida. También habilita una trazabilidad técnica que vincula indicadores de compromiso con comportamientos reales, elevando la madurez de cualquier centro de operaciones.

Hacia una arquitectura SIEM resiliente y contextual

Lo ocurrido con la vulnerabilidad CVE-2025-24016 en Wazuh vuelve a poner en evidencia un patrón: no basta con tener herramientas potentes. Es clave que estén actualizadas, bien integradas y orientadas a contexto operativo.

En CTL trabajamos para que las empresas no solo cuenten con Wazuh como SIEM, sino que lo integren a su operación real:

- Activando detección basada en comportamiento con reglas personalizadas

- Correlacionando eventos con datos de infraestructura (Zabbix)

- Visualizando contexto de ataque en tableros ejecutivos (Grafana)

- Automatizando respuestas ante incidentes con flujos conectados a GLPI

La actualización a Wazuh 4.12 representa mucho más que una respuesta técnica a una vulnerabilidad puntual. Es el punto de partida para consolidar una arquitectura de seguridad madura, proactiva y contextual, donde las decisiones no se toman solo en base a alertas, sino a evidencia correlacionada, inteligencia de amenazas y visibilidad en tiempo real.

Wazuh 4.12, bien implementado, permite justamente eso: transformar el incidente en acción, el riesgo en oportunidad y la información en decisiones.

¿Tu implementación de Wazuh está preparada para enfrentar amenazas como la CVE-2025-24016?

En CTL acompañamos a empresas en la actualización, auditoría y fortalecimiento de su SIEM, integrando detección avanzada, CTI y visualización en tiempo real.