La seguridad cibernética se ha convertido en una de las prioridades más críticas para las empresas modernas. Los ciberataques son cada vez más sofisticados y dirigidos, lo que pone en riesgo tanto la integridad de los datos como la confianza de los clientes. En este contexto, contar con una herramienta avanzada para la detección y respuesta ante incidentes es esencial. Ahí es donde Wazuh se convierte en una de las soluciones más efectivas para proteger tu infraestructura y garantizar la seguridad en tiempo real.

Wazuh es una plataforma de monitoreo de seguridad de código abierto que proporciona una protección integral frente a amenazas y ataques en tiempo real. Con capacidades avanzadas de detección de intrusiones, análisis de eventos y automatización de respuestas, Wazuh permite a los equipos de seguridad identificar y mitigar ataques antes de que comprometan los sistemas críticos. En este artículo, exploramos cómo Wazuh ayuda a las empresas a protegerse frente a los atacantes y a mantener la seguridad operativa.

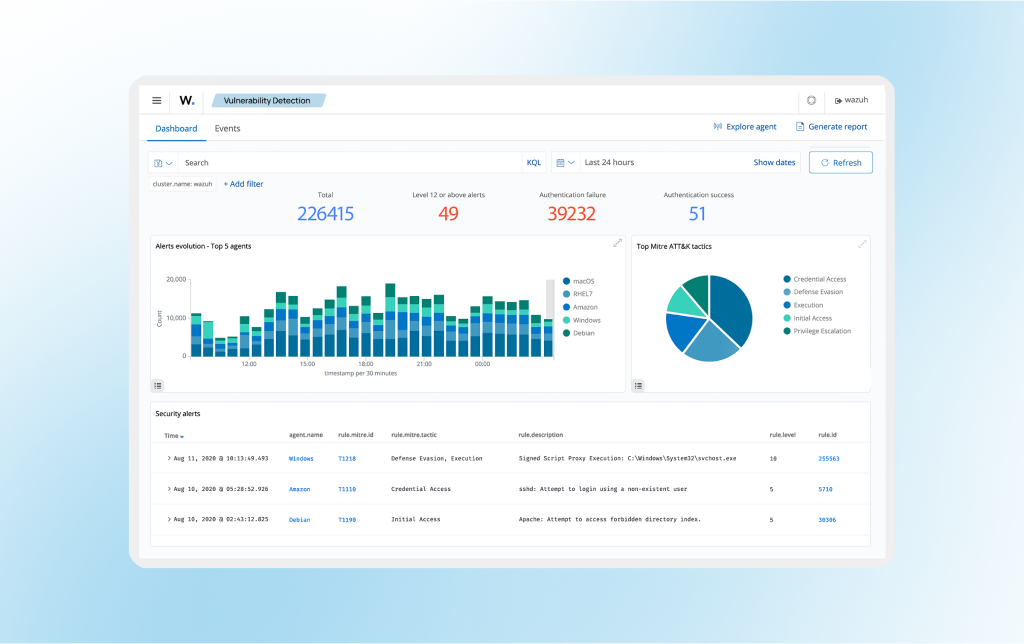

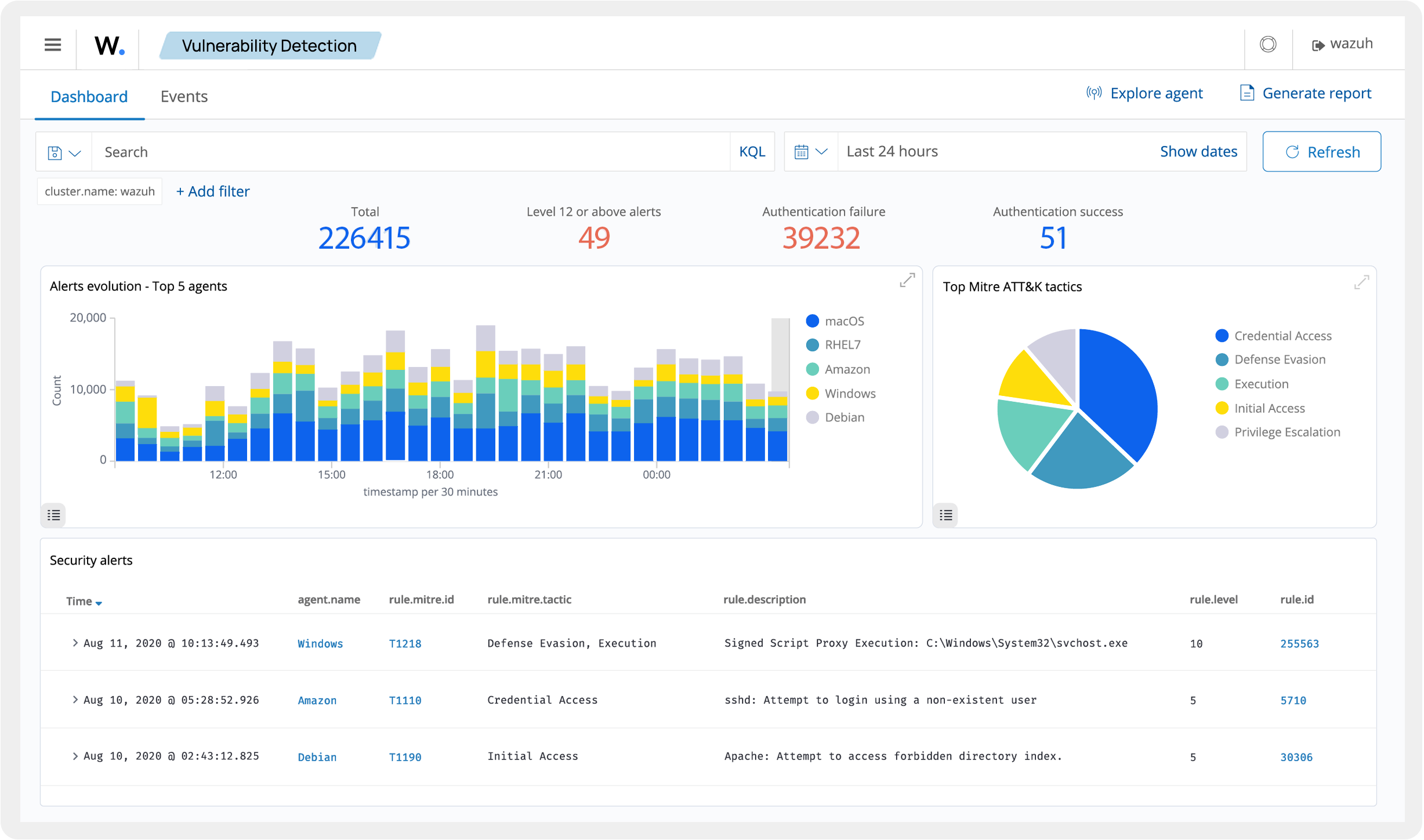

1. Detección en tiempo real de amenazas y ataques

El primer paso para proteger una infraestructura es ser capaz de identificar los ataques a medida que ocurren. Wazuh está diseñado para detectar intrusiones y comportamientos sospechosos en tiempo real, utilizando una combinación de análisis de logs, monitoreo de integridad y patrones de comportamiento.

¿Cómo lo hace?

Monitoreo de eventos y logs

Wazuh recopila y analiza logs de eventos generados por servidores, aplicaciones, redes y dispositivos de seguridad. Estos logs contienen información vital que puede indicar la presencia de ataques, como intentos de acceso no autorizado o cambios en archivos críticos.

Análisis de integridad de archivos

Wazuh monitorea la integridad de los archivos y directorios clave para detectar alteraciones inesperadas, lo que es crucial para identificar ataques dirigidos a la manipulación de datos.

Análisis de comportamiento

Mediante el análisis de patrones de tráfico y actividades, Wazuh puede detectar comportamientos sospechosos, como comunicaciones con direcciones IP maliciosas o el uso no autorizado de aplicaciones.

Ventaja clave:

Gracias a su capacidad para analizar grandes volúmenes de datos en tiempo real, Wazuh puede identificar ataques avanzados y amenazas persistentes que de otro modo podrían pasar desapercibidos.

2. Prevención de intrusiones y protección de endpoints

Wazuh no solo detecta los ataques, sino que también ayuda a prevenirlos. Mediante la integración con sistemas de protección de endpoints y firewalls, la plataforma puede actuar de manera preventiva para bloquear ataques antes de que se materialicen.

Cómo Wazuh previene ataques:

Integración con sistemas de protección: Wazuh se integra con herramientas de protección de endpoints (EDR), como OSSEC, para bloquear ataques en los endpoints antes de que se propaguen a otros sistemas. Esto significa que, al detectar una amenaza, Wazuh puede generar una respuesta automática para bloquear el acceso o la ejecución de un archivo malicioso.

Políticas de seguridad personalizadas: Los administradores pueden definir políticas de seguridad personalizadas que permiten bloquear, limitar o restringir el acceso a sistemas según el tipo de ataque detectado.

Ventaja clave:

Al integrar medidas de prevención directamente en el flujo de monitoreo, Wazuh se convierte en una herramienta proactiva que reduce las posibilidades de que un ataque tenga éxito.

3. Análisis y correlación avanzada de eventos

En el mundo actual, los ataques cibernéticos suelen ser complejos y distribuidos, lo que hace que sea difícil detectarlos utilizando métodos tradicionales. Wazuh resuelve este desafío con su capacidad de correlación de eventos, que le permite combinar y analizar eventos de diferentes fuentes para detectar patrones que indican un ataque.

Características avanzadas de correlación de Wazuh:

- Correlación de múltiples fuentes: Wazuh puede correlacionar datos de diferentes dispositivos y sistemas, como firewalls, routers, aplicaciones de seguridad, y bases de datos, para obtener una visión más completa de un posible ataque.

- Reglas predefinidas y personalizables: La plataforma viene con un conjunto de reglas predefinidas para detectar amenazas comunes, pero también permite a los usuarios crear reglas personalizadas que se adapten a sus necesidades y a las características de su infraestructura.

- Notificaciones inteligentes: Wazuh genera alertas inteligentes basadas en la correlación de eventos, lo que permite a los equipos de seguridad priorizar la respuesta según la gravedad del ataque y el impacto potencial en la empresa.

Ventaja clave:

La correlación avanzada de eventos permite a Wazuh identificar ataques que no son evidentes a partir de un solo evento, lo que proporciona una capacidad de detección más robusta y eficiente.

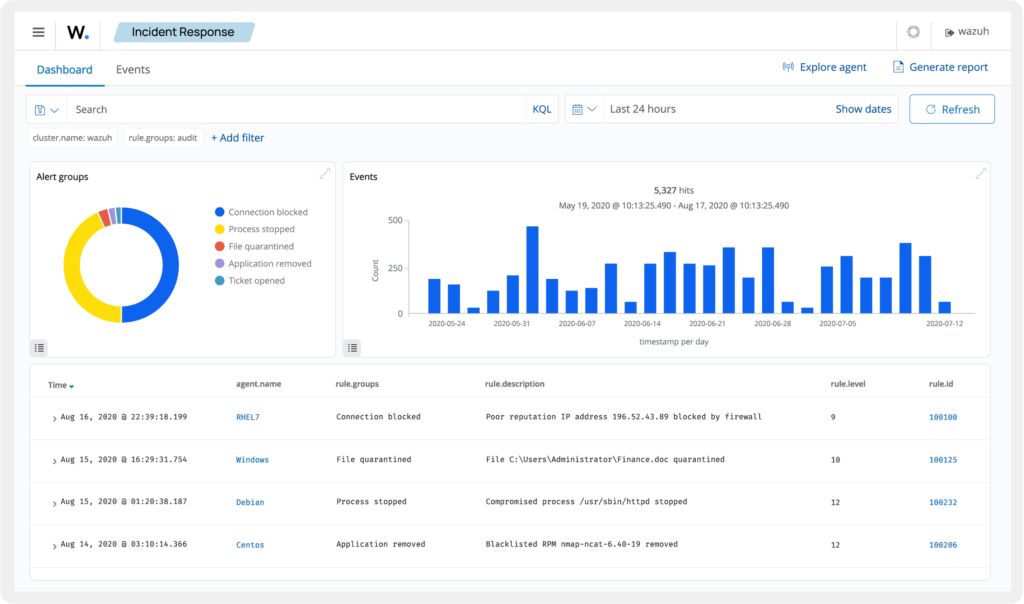

4. Automatización de respuestas ante incidentes

La rapidez con la que se responde a un ataque es clave para mitigar sus efectos. Wazuh no solo detecta amenazas, sino que también permite automatizar respuestas ante incidentes, lo que mejora la eficiencia y reduce el tiempo de exposición ante ataques.

¿Cómo funciona la automatización?

- Respuestas automáticas: Wazuh puede ejecutar acciones automáticas como bloquear direcciones IP maliciosas, desconectar endpoints comprometidos de la red, o desactivar cuentas de usuario comprometidas, sin necesidad de intervención manual.

- Integración con sistemas de gestión de incidentes: Además de la respuesta automática, Wazuh se integra con plataformas de gestión de incidentes, como ServiceNow, para generar tickets de alerta automáticamente y coordinar la respuesta con los equipos de seguridad.

- Escalabilidad de las respuestas: A medida que los incidentes se agravan, Wazuh puede automatizar respuestas escalonadas, lo que significa que puede escalar las medidas de seguridad de acuerdo con la gravedad del ataque.

Ventaja clave:

La automatización de respuestas permite una reacción rápida ante amenazas, lo que minimiza el impacto de los ataques y acelera la resolución de incidentes.

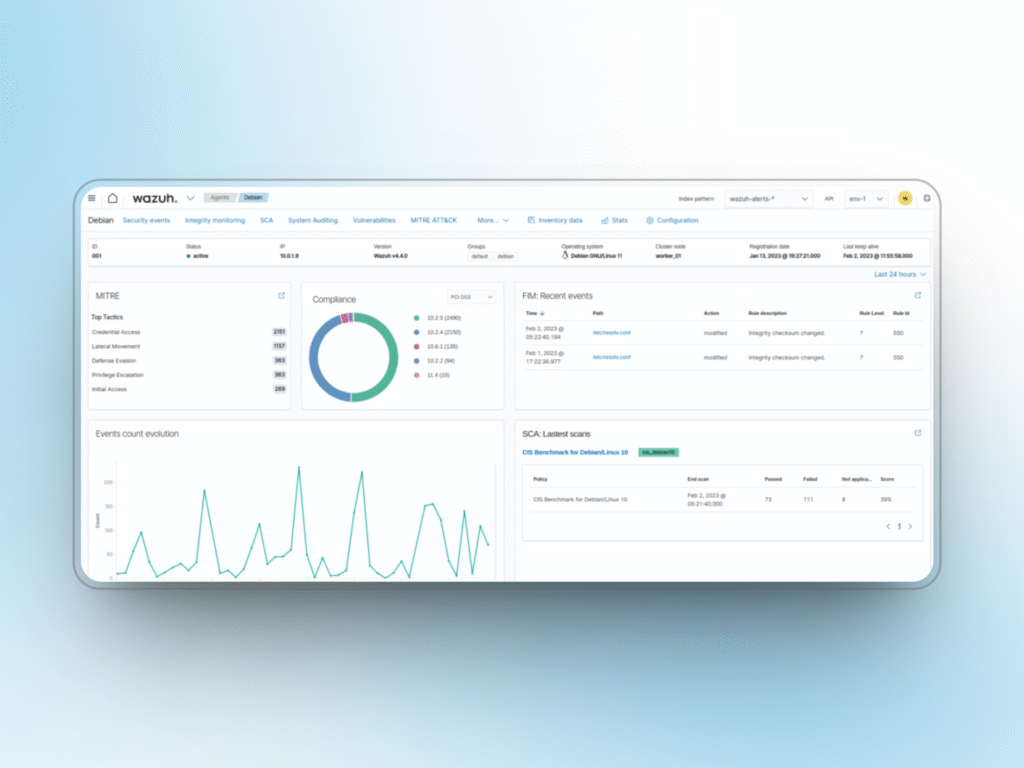

5. Cumplimiento de normativas y auditorías

Además de la protección activa, Wazuh también facilita el cumplimiento de normativas y auditorías de seguridad, lo cual es esencial para muchas empresas que operan en sectores regulados. La plataforma proporciona un marco de auditoría integral que facilita la recopilación de evidencia y la generación de informes detallados para la auditoría y el cumplimiento normativo.

Características de cumplimiento de Wazuh:

- Monitoreo de auditoría: Wazuh monitorea los eventos de auditoría generados por sistemas operativos, aplicaciones y dispositivos de red, lo que permite detectar accesos no autorizados, modificaciones ilegítimas o actividades que violen políticas internas.

- Cumplimiento con estándares: Wazuh ofrece módulos específicos para cumplir con normativas como PCI-DSS, HIPAA, GDPR y ISO 27001, lo que simplifica el proceso de asegurarse de que las políticas de seguridad cumplen con los requisitos legales y regulatorios.

- Informes automatizados: La plataforma genera informes automatizados que facilitan la auditoría de seguridad y el cumplimiento, ayudando a las empresas a mantenerse al día con las normativas.

Ventaja clave:

El monitoreo y los informes automáticos de cumplimiento facilitan la auditoría, ahorrando tiempo y asegurando que la empresa se mantenga en conformidad con los estándares de seguridad.

Somos partners oficiales de Wazuh

En CTL, somos partners oficiales de Wazuh y tenemos la experiencia necesaria para implementar y personalizar esta poderosa plataforma de seguridad en tu infraestructura. Con Wazuh, podrás identificar y neutralizar amenazas en tiempo real, proteger tus endpoints y cumplir con las normativas de seguridad sin complicaciones.