Durante años, la estrategia más común en ciberseguridad fue la de establecer un perímetro de protección que resguardara los activos digitales del exterior. Este enfoque, heredado de un tiempo en el que los datos residían en servidores internos y los usuarios operaban desde la oficina, funcionaba bajo una premisa simple: una vez dentro del perímetro, se asumía que todo era confiable. Sin embargo, la realidad actual cambió de manera radical. La transformación digital, el auge del trabajo remoto, el uso masivo de servicios en la nube y la proliferación de dispositivos conectados diluyeron ese perímetro hasta hacerlo prácticamente inexistente.

Frente a este nuevo panorama, la arquitectura Zero Trust se posiciona como la respuesta más eficaz para proteger los entornos empresariales modernos. A diferencia del modelo tradicional, Zero Trust parte de una idea contundente: no se debe confiar en nadie ni en nada por defecto, sin importar su ubicación o nivel de acceso previo. Cada intento de conexión, acceso o acción debe ser validado, monitoreado y limitado según múltiples variables contextuales. En un entorno donde las amenazas son cada vez más sofisticadas y difíciles de detectar, confiar ciegamente puede ser el mayor error.

Qué es Zero Trust y por qué cambia las reglas del juego

Zero Trust (confianza cero) es un modelo de seguridad que elimina la idea de perímetro confiable. En su lugar, propone una supervisión constante y una validación continua de todos los actores dentro del sistema: usuarios, dispositivos, aplicaciones y redes. Bajo esta arquitectura, cada intento de acceso es considerado una potencial amenaza hasta que se demuestre lo contrario.

Este enfoque cobra especial relevancia en contextos como el argentino y latinoamericano, donde las empresas enfrentan una combinación de desafíos: entornos híbridos, presupuestos ajustados, infraestructura en evolución, y una creciente ola de ciberataques que no distingue tamaños ni industrias. Implementar Zero Trust no solo fortalece la protección ante amenazas externas, sino que reduce significativamente los riesgos internos, como accesos indebidos, mal uso de privilegios o filtraciones desde dispositivos comprometidos.

Además, el modelo Zero Trust responde mejor a la realidad de las empresas que están en constante crecimiento y transformación. A medida que se incorporan nuevos sistemas, empleados remotos, proveedores y servicios en la nube, resulta indispensable contar con una arquitectura flexible que acompañe esta evolución sin poner en riesgo la seguridad.

Principios fundamentales de Zero Trust

Adoptar Zero Trust implica rediseñar el enfoque de seguridad en torno a cinco pilares clave:

- Autenticación y autorización estrictas: No se debe permitir ningún acceso sin una autenticación robusta, preferentemente con múltiples factores (MFA). Además, se debe aplicar el principio de mínimo privilegio, otorgando a cada usuario solo los accesos imprescindibles.

- Segmentación de red: Se busca minimizar el movimiento lateral dentro del sistema. Las redes deben estar divididas en zonas aisladas y controladas, lo que limita el alcance de un eventual atacante.

- Supervisión continua: Cada acción y comportamiento dentro del entorno debe ser monitoreado en tiempo real. Esto permite detectar anomalías, patrones inusuales y responder rápidamente a

incidentes. - Validación contextual: El acceso no solo depende de credenciales válidas, sino también del análisis de factores como ubicación, tipo de dispositivo, hora del día, entre otros.

- Gestión centralizada de identidades y accesos (IAM): Es fundamental contar con un sistema unificado que permita administrar usuarios, permisos y credenciales desde una misma plataforma.

Estos principios no solo funcionan como guía, sino que también permiten establecer una base para futuras integraciones tecnológicas como inteligencia artificial aplicada a la seguridad (AIOps), machine learning para análisis de comportamiento y automatización de respuestas ante incidentes.

Cómo se aplica Zero Trust en la práctica

La implementación de una estrategia Zero Trust no ocurre de un día para otro. Se trata de un proceso progresivo que debe adaptarse a la realidad técnica, operativa y presupuestaria de cada empresa. Estos son algunos pasos iniciales clave:

- Identificación de activos y superficies de ataque: Conocer qué se quiere proteger es el primer paso. Esto incluye identificar dispositivos, aplicaciones, usuarios y datos críticos.

- Aplicación de políticas de acceso granular: Establecer reglas claras sobre quién puede acceder a qué, cuándo y desde dónde. Las políticas deben ser dinámicas y adaptarse al contexto.

- Implementación de MFA y monitoreo de sesiones: Asegurar todos los accesos con mecanismos de verificación adicionales y monitorear continuamente la actividad.

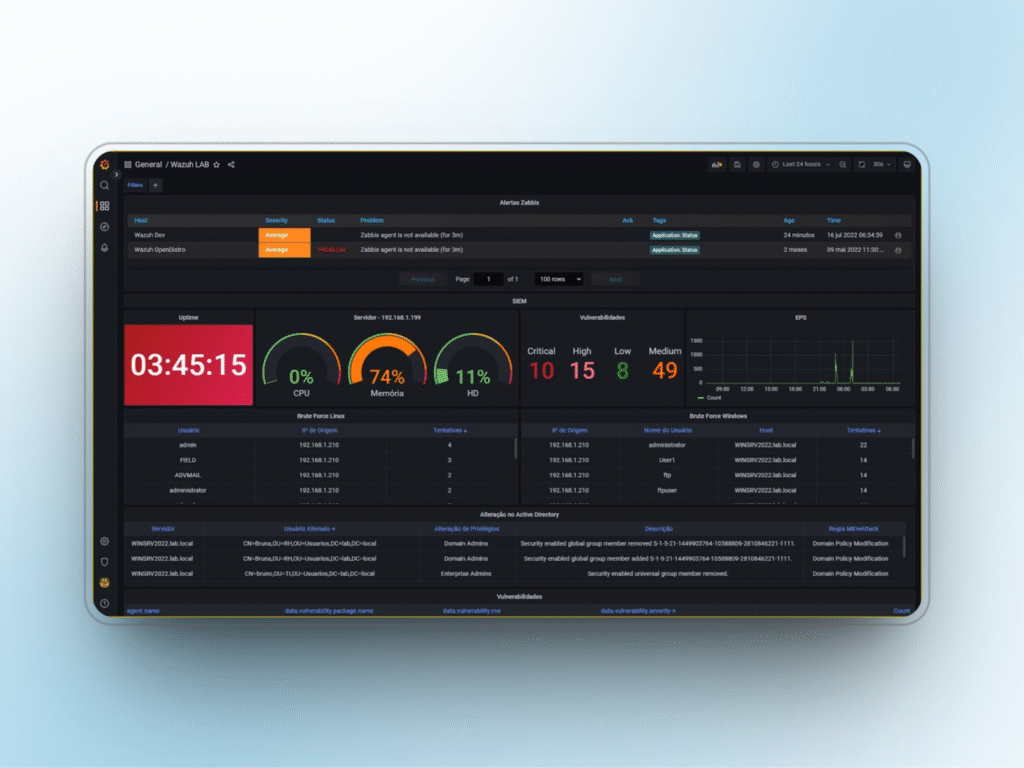

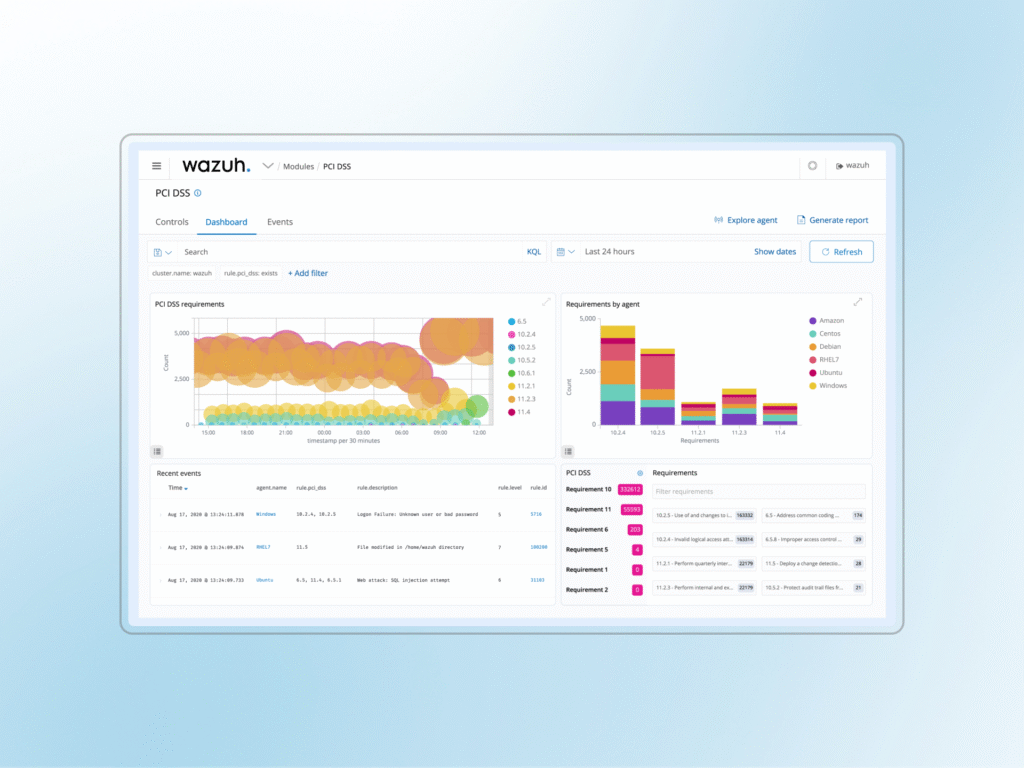

- Adopción de herramientas de monitoreo y visibilidad: Plataformas como Zabbix o Grafana permiten tener un control en tiempo real sobre el estado de los sistemas, facilitando la detección temprana de comportamientos sospechosos.

- Capacitación del personal: Toda arquitectura de seguridad debe complementarse con una cultura organizacional orientada a la prevención. Los usuarios siguen siendo el eslabón más débil en la cadena de seguridad.

Un aspecto importante a considerar es que Zero Trust no es una solución única. Cada empresa puede priorizar distintas etapas según su madurez tecnológica, regulaciones del sector y tipo de datos que maneja. Por ejemplo, una fintech tendrá un enfoque diferente a una empresa industrial o a una organización educativa.

Ventajas de Zero Trust para las empresas argentinas

En un contexto como el local, donde muchas organizaciones aún dependen de sistemas heredados y estructuras híbridas, Zero Trust ofrece ventajas concretas:

- Reducción de riesgos internos: Al limitar el acceso según contexto y necesidad, se minimiza el impacto de errores humanos o usuarios malintencionados.

- Mayor resiliencia frente a ciberataques: Incluso si una cuenta es comprometida, la segmentación y la verificación constante dificultan el avance del atacante.

- Mejor adaptación al trabajo remoto: El modelo Zero Trust está diseñado para un entorno sin perímetro, ideal para empresas con colaboradores distribuidos.

- Cumplimiento normativo: La verificación continua y el registro de accesos facilitan el cumplimiento de normativas locales e internacionales en protección de datos.

- Escalabilidad segura: A medida que la empresa crece y suma nuevas tecnologías o colaboradores externos, Zero Trust permite incorporar estos cambios sin comprometer la seguridad.

Además, Zero Trust representa una oportunidad para repensar procesos internos y fortalecer la colaboración entre áreas técnicas, legales y de compliance, fomentando una visión más integral de la ciberseguridad.

Por qué Zero Trust es una decisión estratégica

El panorama actual exige un cambio de paradigma en seguridad informática. Las amenazas son más complejas, los entornos más abiertos y las consecuencias de una brecha, cada vez más severas. Las empresas argentinas, como muchas de la región, enfrentan el desafío de protegerse sin frenar la innovación ni aumentar la complejidad operativa.

En este escenario, Zero Trust no es solo una tendencia tecnológica, sino una evolución necesaria para cualquier organización que busque mantenerse operativa, competitiva y resiliente. Se trata de adoptar una mentalidad de vigilancia constante, donde la confianza se construye en base a pruebas, y la seguridad es un proceso continuo, no un estado alcanzado.

Desde CTL, acompañamos a las organizaciones en el diseño e implementación de estrategias de seguridad robustas, adaptadas a sus necesidades y capacidades. Zero Trust es una de ellas, y sin duda, una de las más relevantes para enfrentar el futuro digital con control y previsión.

¿Querés implementar una estrategia Zero Trust en tu empresa?

En CTL ayudamos a las empresas a construir entornos más seguros con estrategias como Zero Trust, pensadas para un mundo sin perímetros. Si querés dar el primer paso, solicitá tu consulta personalizada.