La seguridad IT ya no puede operar de forma aislada del monitoreo. Cada evento técnico puede tener implicancias de seguridad, y cada incidente puede esconderse detrás de una métrica habitual. En este contexto, la integración de Wazuh con Zabbix se vuelve clave para unificar visibilidad operativa y análisis de amenazas.

Zabbix se destaca en el monitoreo de infraestructura: disponibilidad, consumo de recursos, salud de redes, aplicaciones y servicios. Wazuh, por su parte, es una solución SIEM enfocada en la detección de amenazas, control de integridad y análisis de logs. Integrarlas no es simplemente complementarlas: es diseñar una arquitectura operativa robusta y trazable, alineada con las necesidades reales de un entorno crítico.

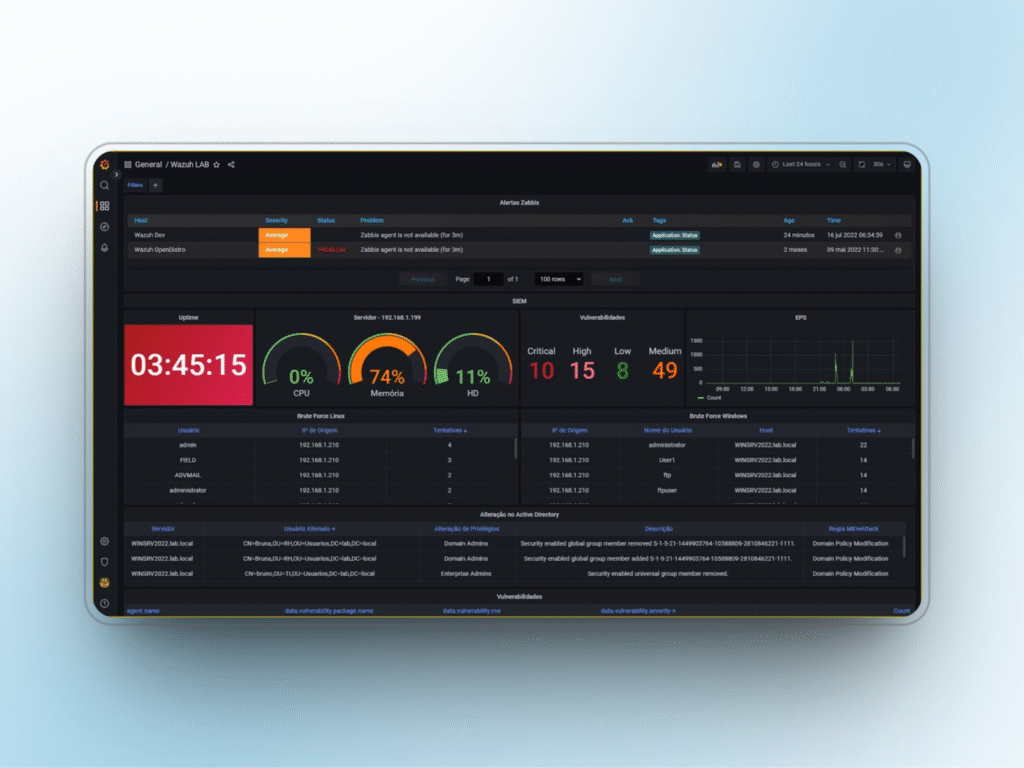

La unificación entre ambas herramientas permite resolver un problema habitual: la fragmentación de visibilidad. Cuando cada herramienta trabaja por separado, se pierde trazabilidad, se duplican esfuerzos y se complica la respuesta. Esta integración habilita una visión centralizada donde la operación y la seguridad conversan desde una sola consola, mejorando la eficiencia del equipo IT. Tener un único punto de acceso a la información crítica facilita el diagnóstico, reduce los tiempos de reacción y optimiza los flujos de trabajo entre áreas técnicas.

Arquitectura técnica de la integración Wazuh + Zabbix: eventos, conexión y visualización

Desde el punto de vista técnico, la integración de Wazuh con Zabbix se apoya en distintos mecanismos posibles. Wazuh genera eventos en su manager centralizados, ya sea por logs, reglas SIEM, cambios en archivos o integridad del sistema. Estos eventos pueden redirigirse a Zabbix para ser gestionados como ítems, triggers o alertas. El objetivo es trasladar inteligencia de seguridad al entorno de monitoreo tradicional, para que ambas capas se potencien mutuamente.

Las formas más comunes de conexión son:

- Zabbix Sender o Trapper: permite enviar datos a Zabbix directamente desde un evento generado en Wazuh, incluso desde un script post-alerta. Este mecanismo es muy útil para flujos automatizados donde se espera que Zabbix reciba datos enriquecidos desde eventos SIEM.

- API de Zabbix: se puede automatizar la creación de ítems o triggers directamente desde el manager de Wazuh. Ideal para arquitecturas más dinámicas donde la cantidad de alertas o activos crece constantemente.

- Webhooks o notificaciones personalizadas: que actúan como puente para enviar alertas Wazuh a Zabbix o a herramientas intermedias como Grafana o GLPI. Esta opción ofrece más flexibilidad en escenarios donde se integran múltiples herramientas y sistemas.

La estructura recomendada es: agentes Wazuh en endpoints, manager central (con módulo de análisis y reglas), conexión por API o sender hacia el servidor Zabbix, y visualización integrada (vía frontend de Zabbix o dashboards avanzados en Grafana). Esta arquitectura escalable permite operar desde una sola fuente, sin duplicar flujos de trabajo. También permite mantener consistencia en la interpretación de eventos, lo que se traduce en acciones más coherentes frente a incidentes complejos.

Para más detalles técnicos, podés consultar la documentación oficial de Wazuh y la documentación de Zabbix.

Correlación de eventos entre Wazuh y Zabbix: unificación operativa

Uno de los grandes beneficios de la integración de Wazuh con Zabbix es la posibilidad de manejar eventos de seguridad como parte del monitoreo integral. Wazuh puede detectar situaciones como:

- Modificaciones no autorizadas en archivos del sistema.

- Escaladas de privilegios o accesos sospechosos.

- Comportamientos anómalos en el uso de servicios.

- Instalación de software no permitido o vulnerable.

Estos eventos pueden derivar en alertas dentro de Zabbix, utilizando triggers definidos para umbrales, severidades o repeticiones. Se pueden usar tags personalizados, correlaciones con eventos técnicos y priorización basada en criticidad. De esta forma, la alerta que se genera no es solo “informativa”, sino que tiene contexto: “Se cayó el servicio y, además, hubo una modificación sospechosa en /usr/bin”. Este enfoque permite que los equipos técnicos interpreten con rapidez qué tipo de acción tomar, si corresponde escalar el incidente o si puede resolverse automáticamente.

Esta trazabilidad cruzada permite tomar decisiones informadas más rápido, reducir el tiempo de respuesta y evitar la dispersión de herramientas. También favorece la adopción de modelos de respuesta automática o semiautomática, alineando las acciones operativas con políticas de seguridad predefinidas.

Casos reales de integración entre Wazuh y Zabbix

También podés leer cómo aplicamos dashboards condicionales multifuente en nuestra nota sobre alertas proactivas con Grafana, Zabbix y Wazuh.

La unión entre Wazuh y Zabbix no es solo una cuestión conceptual: tiene aplicaciones concretas en producción. Algunos casos típicos incluyen:

- Detección de ransomware junto con monitoreo de recursos: si un servidor empieza a tener un uso intensivo de disco y Wazuh detecta cifrado masivo, se puede generar una alerta compuesta. Esta alerta no solo avisa sobre un comportamiento anómalo, sino que lo contextualiza con eventos de seguridad, lo que habilita respuestas inmediatas, como el aislamiento del nodo afectado o la detención de procesos sospechosos.

- Cambios en archivos de configuración clave + caída de procesos: correlación directa que permite anticiparse a incidentes mayores. Por ejemplo, si Wazuh detecta la modificación de archivos críticos como

nginx.confosshd_configy Zabbix reporta la detención del servicio asociado minutos después, el sistema puede generar una alerta prioritaria para revisión inmediata del incidente. - Escaneo de vulnerabilidades + métricas de disponibilidad de servicios: la correlación entre vulnerabilidades activas en un host y su estado operativo permite priorizar esfuerzos de remediación y escalar alertas solo cuando realmente impactan al negocio. Este tipo de automatismo reduce el trabajo manual de los equipos SOC e infraestructura.

- Integración con Grafana: dashboards que combinan salud de infraestructura con eventos de seguridad para tener una vista 360° del entorno IT. Esta capa visual mejora la comunicación entre áreas y permite compartir paneles operativos con dirección o stakeholders clave, sin perder precisión técnica.

Ventajas operativas para empresas que ya usan ambas herramientas

Muchas organizaciones ya tienen instalados Zabbix y Wazuh, pero los gestionan por separado. Al integrar ambas soluciones, los beneficios son directos:

- Menor dispersión de herramientas y portales. Esto implica una reducción del tiempo necesario para alternar entre consolas, capacitar personal y auditar procesos.

- Mayor trazabilidad de incidentes: cada evento tiene contexto operativo y de seguridad. Esto no solo mejora la investigación post mortem, sino también la calidad de la documentación interna y la preparación para auditorías regulatorias.

- Mejor tiempo de respuesta: se reduce el ruido y se priorizan las alertas críticas. Los operadores pueden enfocarse en lo importante, sin quedar paralizados por eventos triviales o redundantes.

- Automatización posible: se pueden ejecutar scripts o flujos según alertas correlacionadas. Esto habilita acciones inmediatas como bloquear IPs, reiniciar servicios o generar tickets automáticamente.

- Preparación para auditorías: tanto desde el plano operativo (logs de uptime, disponibilidad) como de seguridad (logs SIEM, alertas, evidencias). La consolidación de fuentes mejora la generación de reportes y el cumplimiento de normativas como ISO 27001, PCI-DSS o marcos regulatorios regionales.

Este tipo de integración también facilita la documentación técnica, la coordinación entre equipos y la eficiencia en los procesos de gestión de incidentes. Al operar bajo una misma arquitectura, se reducen los puntos ciegos y se estandarizan los procedimientos frente a distintos tipos de alertas.

Requisitos técnicos mínimos para una integración efectiva

Para asegurar una integración de Wazuh con Zabbix robusta y sostenible, es importante contar con una base técnica sólida desde el inicio. A continuación, algunos de los requisitos clave que recomendamos validar antes de implementar:

- Zabbix Server 6.0 LTS o superior, con la API habilitada y configuraciones que soporten múltiples ítems y triggers por evento.

- Wazuh Manager v4.4+, con agentes desplegados en todos los endpoints críticos, correctamente configurados para capturar logs, cambios y comportamientos anómalos.

- Conectividad segura entre entornos: canales cifrados mediante TLS o túneles VPN para proteger la integridad de los datos.

- Scripting básico habilitado tanto en Wazuh como en Zabbix, para poder ejecutar Zabbix Sender, webhooks o acciones automáticas post-alerta.

- Recursos de infraestructura dimensionados de acuerdo a la cantidad de dispositivos, frecuencia de eventos, almacenamiento de logs y complejidad de reglas SIEM.

- Separación de entornos o nodos por dominio operativo, en el caso de múltiples zonas (producción, QA, dev), para mantener orden y trazabilidad.

Contar con estos requisitos no solo facilita la implementación técnica, sino que también garantiza que la integración pueda crecer de forma estable, segura y alineada a las necesidades reales del negocio.

Buenas prácticas y recomendaciones para la implementación

Para que la integración de Wazuh con Zabbix sea efectiva, conviene tener en cuenta algunos puntos clave:

- Versiones compatibles: verificar que el Zabbix Server y el manager de Wazuh puedan trabajar con APIs compatibles. Esto evita cuellos de botella, errores de autenticación y fallas en la creación dinámica de ítems o triggers.

- Uso de plantillas: tanto Zabbix como Wazuh cuentan con templates comunitarios y oficiales que facilitan la integración. Partir de estas plantillas acelera el despliegue y reduce los errores de configuración inicial.

- Scripts y parsers bien documentados: es importante dejar trazabilidad del puente de integración (ya sea vía script, webhook o API). Esto permite escalar el entorno sin dependencias ocultas o desarrollos inestables.

- Evitar el exceso de alertas: aplicar umbrales adecuados, condiciones combinadas y supresión de eventos repetitivos. Un sistema que genera cientos de alertas irrelevantes por día es un sistema que nadie va a mirar.

- Segmentar la arquitectura: para entornos con múltiples zonas (producción, staging, dev), evitar que una mala configuración en un entorno afecte a todos. Usar nodos o grupos separados en Zabbix y managers con reglas específicas en Wazuh.

Estas recomendaciones aseguran que la integración no solo funcione, sino que sea sostenible, escalable y sostenible en el tiempo.

Pensar el stack completo: hacia una arquitectura operativa unificada

Integrar Wazuh con Zabbix es el primer paso hacia una arquitectura más robusta, pero no es el único. Desde CTL recomendamos diseñar un stack completo que incluya:

- Zabbix + Wazuh como base de monitoreo + seguridad, apuntando a la consolidación de alertas, contexto operativo y visibilidad de amenazas.

- Grafana como capa visual y de correlación avanzada (dashboards, alertas visuales, contexto histórico), especialmente útil para liderazgos técnicos y reportes de seguimiento.

- GLPI como backend de gestión de tickets, activos y documentación operativa, para cerrar el ciclo completo desde la detección hasta la remediación documentada.

- Automatización vía Ansible, scripts o servicios externos para respuesta automática. Esto incluye acciones como rollback de configuraciones, hardening ante vulnerabilidades o bloqueo de accesos comprometidos.

Esta integración total permite trabajar con datos consistentes en todo el ciclo de operación: desde el monitoreo hasta la resolución y documentación. Además, evita duplicidades, mejora la trazabilidad y potencia la toma de decisiones basada en datos en tiempo real.

La integración como eje de eficiencia y seguridad IT

En un contexto donde la complejidad operativa crece y los equipos técnicos enfrentan múltiples frentes, tener herramientas no alcanza. La clave está en integrarlas con inteligencia, reducir el ruido y aumentar la visibilidad operativa. La capacidad de detectar correlaciones sutiles, priorizar alertas con sentido de negocio y responder de forma automatizada define el nivel de madurez de un entorno IT.

Desde CTL trabajamos justamente en eso: conectar plataformas como Zabbix, Wazuh, Grafana y GLPI para que funcionen como un solo sistema coordinado. Esta nota es una muestra de lo que se puede lograr con una arquitectura bien pensada y ejecutada. Nuestra experiencia nos permite acompañar proyectos complejos desde el diseño hasta la implementación, adaptándonos a las necesidades de cada organización.

Si estás evaluando cómo integrar tus soluciones actuales o escalar tu entorno de monitoreo y seguridad, te invitamos a solicitar una consulta personalizada con nuestro equipo técnico. Podemos ayudarte a construir una arquitectura robusta, flexible y alineada a tus objetivos de negocio.

¿Tus herramientas de monitoreo y seguridad siguen funcionando por separado?

En CTL diseñamos integraciones reales entre Zabbix y Wazuh para lograr alertas más inteligentes, mayor trazabilidad y una arquitectura operativa unificada.